Linux - Installation d'un serveur DNS

Objectifs du TP

- Installer un serveur WEB sous Ubuntu Server 14-04 LTS.

- Installer et configurer un serveur DNS fonctionnant sous Ubuntu Server 14-04 LTS.

Travail demandé

1. Préparation

Installer Ubuntu 14-04 Server LTS sur une machine virtuelle VmWare (512 Mo RAM / 8 Go HDD).

Pendant l'installation, rechercher :

- Quelle est la signification de LTS (détailler la réponse) ?

- Combien de partitions sont créées au cours de l'installation ? Quel est leur type ?

- Combien de caractères les mots de passe utilisateurs doivent-il faire au minimum afin de ne pas être considérés comme "faible" par le système ?

- A quoi sert de chiffrer les dossiers personnels des utilisateurs ?

- A quel endroit du disque dur le gestionnaire de démarrage GRUB est-il installé ?

Vérifier que la carte réseau de la machine virtuelle est configurée en mode "Bridge".

Isérer dans votre rapport une capture d'écran de la commande ci-dessous (à taper sur la machine virtuelle !) :

ifconfig -a

A quoi sert cette commande ?

Avec le Live CD SystemRescueCd faire une image disque du serveur en utilisant la commande "fsarchiver" (Voir procédure ici).

Faire constater au professeur.

2. Installation d'Apache

Apache 2 est le serveur web (http) le plus utilisé actuellement sur les serveurs WEB.

Son installation est simple :

sudo apt-get update

sudo apt-get install apache2

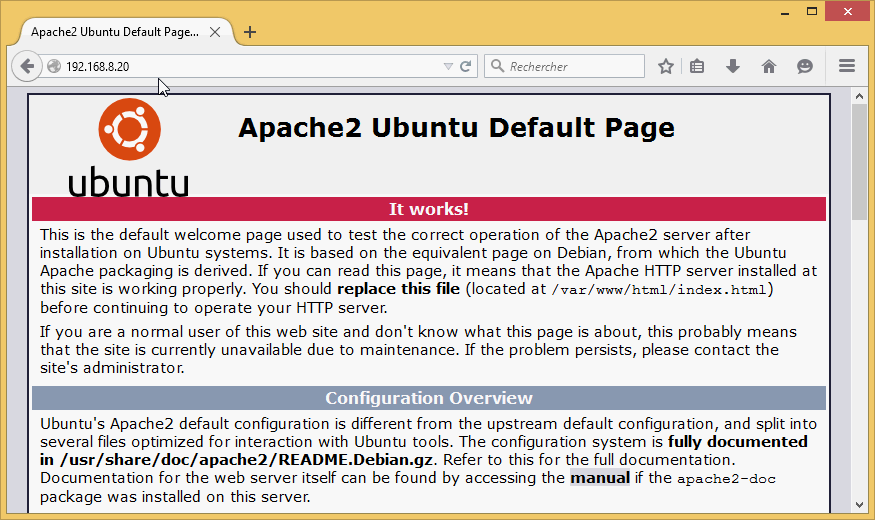

Une fois l'installation terminée, le serveur est automatiquement lancé. Une page web par défaut se trouve dans le dossier /var/www/html/index.html.

Taper l'adresse IP de votre serveur dans un navigateur web sur l'ordinateur hôte. Vous devez obtenir la page ci-dessous :

Modifier le fichier /var/www/html/index.html avec l'éditeur vi afin de remplacer "It works !" par "BAC PRO SEN".

Faire constater au professeur.

Avec Wireshark, faire une capture du trafic entre l'ordinateur hôte et le serveur web (Actualiser la page web dans le navigateur). Utiliser un filtre pour afficher seulement le minimum de trames.

Insérer une capture d'écran des trames capturées dans votre rapport.

Sur quel port "écoute" le serveur web ?

3. Changement des paramètres IP

Comment votre serveur a-t-il obtenu son adresse IP ?

Pour un serveur, il est préférable d'avoir une adresse IP fixe. Donner 2 manières d'avoir une IP fixe sur votre serveur.

Attribuez une adresse IP fixe à votre serveur (Voir procédure)

Faire constater au professeur.

4. Présentation du DNS

Le Système de Noms de Domaines DNS (Domain Name System) transforme les noms d'hôte en adresse IP : C'est la résolution de nom. Il transforme les adresses IP en nom d'hôtes : C'est la résolution inverse.

Le DNS permet de faire référence à des systèmes basés sur IP (les hôtes) à l'aide de noms conviviaux (les noms de domaines).

L'intérêt d'un DNS est que les noms de domaine sont plus simples à retenir que les adresses IP. De plus, si l'adresse IP change, l'utilisateur ne s'en rend même pas compte. On comprend que le DNS est un service clé pour Internet.

Les noms de domaine sont séparés par des points, chaque élément pouvant être composé de 83 caractères, il ne peut y avoir qu'un maximum de 127 éléments et le nom complet ne doit pas dépasser 255 caractères.

Le nom complet non abrégé est appelé FQDN (Fully Qualified Domain Name). Dans un FQDN, l'élément le plus à droite est appelé TLD (Top Level Domain), celui le plus à gauche représente l'hôte et donc l'adresse IP.

Par exemple, dans fr.wikipedia.org :

- org est le TLD

- fr est l'hôte. C'est à dire, une machine dont le nom est fr dans le domaine wikipedia.org.

5. Installation de bind

Bind est le serveur de nom le plus utilisé sur Internet. La procédure d'installation de Bind 9 est très simple :

sudo apt-get install bind9

sudo apt-get install bind9-doc

Rappeler ce que signifie "sudo".

6. Configuration

Les fichiers de configuration sont dans le dossier /etc/bind.

Le fichier de configuration principal est named.conf, il charge les fichiers :

- named.conf.options

- named.conf.local

- named.conf.default-zones

Modification du fichier named.conf.local :

Création de deux zones, une zone de résolution et une zone de résolution inverse.

zone "sen-test.lan" {

type master;

file "/etc/bind/db.sen-test.lan";

};

zone "8.168.192.in-addr.arpa" {

type master;

file "/etc/bind/db.192.168.8";

};

Dans le fichier "/etc/bind/named.conf.options" définir comme "forwarder" les serveurs DNS gratuits du service OpenDNS dont les IP sont : 208.67.222.123 et 208.67.220.123.

Quel est le rôle du ou des forwarders sur un serveur DNS ?

Quel est l'intérêt d'utiliser un service comme OpenDNS ? Citer 2 autres services équivalent à OpenDNS.

Création des fichiers de zone "db.sen-test.lan" et "db.192.168.8" :

db.sen-test.lan :

$TTL 86400

@ IN SOA srv-01.sen-test.lan. root.sen-test.lan.(

2015090701 ; Numéro de série

21600 ; Rafraichissement toute les 6 heures

3600 ; Tenter touts les 1 heures

604800 ; Tentatives expirent après une semaine

86400) ; TTL mini = 1 jour

IN NS srv-01

srv-01 IN A 192.168.8....

sen-021 IN A 192.168.8....

DNS1 IN CNAME srv-01

www IN CNAME srv-01

db.192.168.8 :

$TTL 86400

@ IN SOA srv-01.sen-test.lan. root.sen-test.lan.(

2015090701 ; Numéro de série

21600 ; Rafraichissement toute les 6 heures

3600 ; Tenter touts les 1 heures

604800 ; Tentatives expirent après une semaine

86400) ; TTL mini = 1 jour

IN NS srv-01

100 IN PTR srv-01.sen-test.lan

19 IN PTR sen-021.sen-test.lan

Tester vos fichiers de configuration à l'aide des commandes named-checkconf et named-checkzone.

7. Tests

Sur l'ordinateur hôte, taper "ping www.google.fr" et insérer une capture d'écran du résultat dans votre rapport.

Toujours sur l'ordinateur hôte, dans les paramètres de configuration IPv4 de la carte réseau, cocher "Utiliser l'adresse de serveur DNS suivante" et dans "Serveur DNS préféré", indiquer l'adresse IP de votre serveur DNS.

Eteindre votre serveur DNS.

Vider le cache internet de votre navigateur, et taper la commande "ipconfig /flushdns" afin de vider le cache DNS de l'ordinateur.

Taper "ping www.google.fr" et donner le résultat de la commande.

Taper "ping 74.125.206.94" (ip de google) et donner le résultat de la commande.

Allumer serveur DNS.

Taper "ping www.google.fr" et donner le résultat de la commande.

Taper "ping www.sen-test.lan" et donner le résultat de la commande.

Dans un navigateur WEB, ouvrez l'adresse : http://www.sen-test.lan

Que constatez-vous?

Faire constater au professeur.

Conclure sur le rôle des mots clés A, CNAME et PTR utilisés dans les fichiers de configuration.

Modifier les fichiers de configuration de telle sorte que le serveur web soit également accessible si on tape "http://apache2.sen-test.lan".

Faire constater au professeur.

8. Utilisation de la commande nslookup

La commande Windows nslookup permet de tester plus précisément le serveur DNS.

Dans un invite de commande (Windows !) taper les commandes :

nslookup www.google.fr 208.67.222.123

nslookup www.google.fr 8.8.8.8

nslookup www.google.fr ipDeVotreServeurDNS

Insérer une copie d'écran du résultat dans votre rapport.

À partir de l'aide sur la commande nslookup expliquer ce qu'on fait les commandes tapées précédemment.

9. Capture de trafic avec WireShark

Vider le cache DNS de l'ordinateur hôte en tapant la commande "ipconfig /flushdns".

Sur l'ordinateur hôte, exécuter Wireshark et lancer une capture en appliquant un filtre de manière à voir seulement le trafic "DNS".

Depuis le poste hôte effectuer quelques pings vers différents sites (www.free.fr, www.orange.fr, www.sfr.fr ). Renvoyez un ping vers le premier site que vous avez pingué.

Arrêter la capture.

Que constatez-vous ?

Insérer une capture d'écran des trames capturées dans votre rapport.

Faire constater au professeur.

Dans cette partie, vous allez maintenant capturer le trafic au niveau du serveur.

Quitter Wireshark et installer Ettercap.

Ethercap étant un peu ancien, il nécessite quelques réglages pour fonctionner avec les dernières versions de Windows. Voici donc comment faire fonctionner EtterCap sous Windows 7 ou Windows 8 :

- Désactiver le prévention d'exécution des données : Clic droit sur "Ordinateur" => "Propriétés" => "Paramètres systèmes avancés" => Bouton "Paramètres" du cadre "Performances" => Onglet "Prévention de l'exécution des données" => Cocher "Activer la prévention ..., sauf ceux que je sélectionne" et ajouter EtterCap dans la liste.

- Désactiver IPv6 sur la carte réseau que vous allez utiliser pour la capture

- Démarrer EtterCap en tant qu'administrateur

Faire constater au professeur.

Vider à nouveau le cache DNS de l'ordinateur hôte en tapant la commande "ipconfig /flushdns".

Lancer Ettercap.

Dans le menu "Sniff", cliquer sur "Unified sniffing"

Choisir votre carte réseau et cliquer sur OK

Dans le menu "Hosts", cliquer sur "Scan for hosts"

Dans le menu "Hosts", cliquer sur "Hosts list"

Sélectionner l'adresse IP de votre serveur DNS et cliquer sur le bouton "Add to Target 1"

Supprimer toutes les autres IP de la liste

Dans le menu "Mitm", cliquer sur "Arp poisoning"

Ne rien cocher et cliquer sur Ok

Dans le menu "Start", cliquer sur "Start sniffing"

Exécuter Wireshark et lancer une capture de la même manière que la précédente.

Depuis le poste hôte effectuer un ping vers un site différent de ceux précédents (www.voila.fr).

Vider à nouveau le cache DNS de l'ordinateur hôte en tapant la commande "ipconfig /flushdns".

Renvoyez un ping vers le même site.

Arrêter la capture.

Retourner dans Ettercap.

Dans le menu "Start", cliquer sur "Stop sniffing"Dans le menu "Mitm", cliquer sur "Stop mitm attack(s)"

Observer la capture réalisée. Que constatez-vous ?

Insérer une capture d'écran des trames capturées dans votre rapport.

Rétablir les réglages de la carte réseau de l'ordinateur hôte dans leur état d'origine.

Restaurer l'image du serveur sauvegardée sur clé USB en début de TP.

Faire constater au professeur.